<실습 환경>

My PC: kali linux(virtual box)

Task: TryHackme 내 실습 문제

Mission: 타겟 IP 내 플래그 획득

<실습 과정>

1. 타겟 IP와의 통신 여부

ping [target IP]

2. 타겟 정보 수집

# 오픈되어 있는 포트 조사(22, 80 포트 오픈 확인)

nmap [target IP]

nmap -p [open port] -sV [target IP]

3. 웹사이트 확인

- 웹사이트 URL에 "[target IP]:80" 로 접속

> 80 포트로 웹서버 있는 것을 확인하였으니 방문

- [target IP]:80/robots.txt

> 정보 수집(admin 페이지 있는 것을 확인)

- [target IP]:80/admin.html

> 다른 페이지 확인 필요

4. Directory Bruteforcing

# 브루트포싱을 위한 워드리스트 작성

for i in {0000..9999}; do echo $i.html >> wordlist.txt; done

# 디렉토리 브루트포싱 실행

gobuster dir -u [target domain] -w [wordlist path]- 웹사이트 URL에 "[target IP]:80/[open directory]" 로 접속

> 소스코드 확인하여 계정 정보 및 플래그 획득

5. Post-Exploitation(후속 공격)

# 22번 포트 열려있었으므로 SSH 접속

ssh [username]@[target IP]

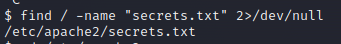

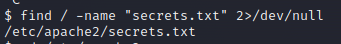

# 파일 검색(Permission denied 되는 파일이 많기에 에러 메시지 안보이도록 함)

find / -name "[filename].txt" 2>/dev/null

cat [filename]

<실습 후기>

- directory bruteforcing 까지는 무리없이 진행하였으나 ssh 접속 후 두번째 플래그 찾는데 조금 시간이 소요됨.

- find 명령어를 좀더 활용할 필요성을 느낌(find, grep 리마인드).

※ 사용한 툴 간단 정리

- nmap: 네트워크 스캔 툴, 열려있는 포트(서비스), 버전 등 수집 가능

- gobuster: 웹사이트 디렉토리 및 파일 스캔(브루트 포싱)

<실습 환경>

My PC: kali linux(virtual box)

Task: TryHackme 내 실습 문제

Mission: 타겟 IP 내 플래그 획득

<실습 과정>

1. 타겟 IP와의 통신 여부

ping [target IP]

2. 타겟 정보 수집

# 오픈되어 있는 포트 조사(22, 80 포트 오픈 확인)

nmap [target IP]

nmap -p [open port] -sV [target IP]

3. 웹사이트 확인

- 웹사이트 URL에 "[target IP]:80" 로 접속

> 80 포트로 웹서버 있는 것을 확인하였으니 방문

- [target IP]:80/robots.txt

> 정보 수집(admin 페이지 있는 것을 확인)

- [target IP]:80/admin.html

> 다른 페이지 확인 필요

4. Directory Bruteforcing

# 브루트포싱을 위한 워드리스트 작성

for i in {0000..9999}; do echo $i.html >> wordlist.txt; done

# 디렉토리 브루트포싱 실행

gobuster dir -u [target domain] -w [wordlist path]- 웹사이트 URL에 "[target IP]:80/[open directory]" 로 접속

> 소스코드 확인하여 계정 정보 및 플래그 획득

5. Post-Exploitation(후속 공격)

# 22번 포트 열려있었으므로 SSH 접속

ssh [username]@[target IP]

# 파일 검색(Permission denied 되는 파일이 많기에 에러 메시지 안보이도록 함)

find / -name "[filename].txt" 2>/dev/null

cat [filename]

<실습 후기>

- directory bruteforcing 까지는 무리없이 진행하였으나 ssh 접속 후 두번째 플래그 찾는데 조금 시간이 소요됨.

- find 명령어를 좀더 활용할 필요성을 느낌(find, grep 리마인드).

※ 사용한 툴 간단 정리

- nmap: 네트워크 스캔 툴, 열려있는 포트(서비스), 버전 등 수집 가능

- gobuster: 웹사이트 디렉토리 및 파일 스캔(브루트 포싱)