1. 정보보호 관리체계

(1) 관련 인증

1) ISO/IEC

- 27000: 정보보안 관리체계(개요 및 용어)

- 27001: ISMS 요구사항

- 27002: 정보보안관리를 위한 실행 규약

- 27003: ISMS 구현 지침

- 27004: 정보보안관리 지표 및 지표 프레임워크를 위한 지침

- 27005: 정보보안 위험관리 지침

2) ISMS

- 하단에서 자세히 서술

3) 기타 인증

- BS7799: 정보보호관리체계이며, 영국에서 만듬. ISO27000시리즈로 발전

(2) 정보보호 정책

1) 정보보호 정책

- 조직 내에서 보안이 어떤 종류의 역할을 수행하는지 규정하기 위해 최고경영진에 의한 일반적인 선언

- 역할: ①임직원에게 책임 할당 ②임직원의 가치판단 기준 ③경영진의 목표를 직원들이 공유할 수 있게 함

- 필요 조건: ①모든 임직원이 이해가능한 수준으로 작성·의사소통 ②경영진에 의한 승인 ③문서화 ④포괄적·일반적·개괄적으로 기술

- 공식문서로 인증받기 위한 절차: 이해관계자 검토 → 최고경영자 승인 → 모든 임직원 및 관련자에게 이해하기 쉬운 형태로 전달 및 최신본 유지

2) 정보보호 정책 구현요소

- 표준(Standards): 정책이 기업과 조직이 가야할 미션과 비전을 제시하는 것이라면, 표준은 요구사항을 정의한 것

- 기준선(Baseline): 미래의 변경에 대한 비교로 사용되는 현재 시점

- 지침(Guidelines): 권장행동과 운영적 안내사항. 예측할 수 없는 상황에 유연성을 제공

- 절차(Procedure): 특정한 목표를 성취하기 위해 수행되는 단계적인 작업을 자세히 설명

3) 구성원의 역할과 책임

- 최고 경영자: 정보보호를 위한 총괄책임

- 정보보호 관리자: 조직의 정보보호 정책, 표준, 대책, 실무 절차를 설계, 구현, 관리, 조사할 책임

- 데이터 관리자: 정보시스템에 저장된 데이터의 정확성과 무결성을 유지하고 중요성 및 분류를 결정할 책임

- 프로세스 관리자: 조직의 정보보호 정책에 따라 적절한 보안을 보증할 책임

- 기술지원 인력: 보안대책 구현에 대하여 조언할 책임

- 사용자: 조직의 정보보호 정책에 따라 수립된 절차를 준수할 책임

- 정보시스템 감사자: 보안목적이 적절하며 정보보호 정책, 표준, 대책, 실무 절차가 조직의 보안목적에 따라 적절하게 이루어지고 있음을 독립적인 입장에서 관리자에게 보증할 책임

(3) ISMS

1) 정의

- 정보자산의 기밀성·무결성·가용성을 보장하기 위한 절차와 과정을 체계적으로 수립·문서화하고 지속적으로 관리·운영하는 체계

2) 관리과정

- 정보보호 정책수립 → 범위설정 → 위험관리 → 구현 → 사후관리

> 관리체계 수립 및 운영 과정: 관리체계 기반 마련 → 위험관리 → 관리체계 운영 → 관리체계 점검 및 개선

3) 라이프사이클(PDCA)

- 계획단계(Plan): 조직의 종합적인 정책과 목표에 따른 결과 산출하기 위하여 위험관리 수행하고 정보보호 개선하기 위

한 정책, 목표, 프로세스, 절차를 수립

- 실행단계(Do): 보안 정책, 통제, 프로세스, 절차를 구현하고 운영

- 검토단계(Check): 보안 정책, 목표에 대한 프로세스 성과를 평가하고, 그 결과를 경영진에게 보고하여 검토

- 조치단계(Act): 관리체계 지속적 개선을 달성하기 위해 검토 결과에 근거하여 시정 및 예방조치 실시

4) 관리체계 요구사항

- 관리체계 기반 마련

- 위험 관리

- 관리체계 운영

- 관리체계 점검 및 개선

5) 보호대책 요구사항

- 정책, 조직, 자산 관리

- 인적 보안

- 외부자 보안

- 물리 보안: 보호구역 지정, 출입통제, 보호설비 운영, 반출입 기기 통제, 업무환경 보안

- 인증 및 권한관리

- 접근통제

- 암호화 적용

- 정보시스템 도입 및 개발 보안

- 시스템 및 서비스 운영관리

- 시스템 및 서비스 보안관리

- 사고 예방 및 대응

- 재해복구

6) 기관

- 정책기관: 과학기술정보통신부, 개인정보보호위원회

- 인증기관: 한국인터넷진흥원, 금융보안원

- 인증위원회: 인증심사 결과에 대한 심의 및 의결 수행 조직

※ 의무대상자에 해당되어 최초 신청하는 경우 다음 해 8월 31일까지 인증 취득해야 함

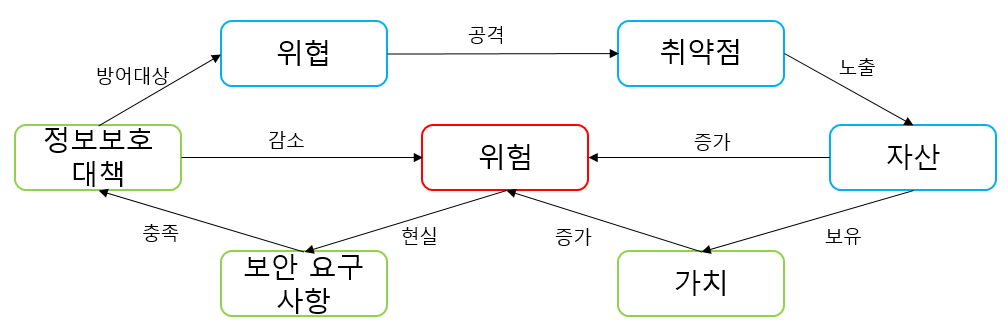

2. 위험관리

(1) 개요

1) 정의

- 조직의 자산에 대한 위험을 감수할 수 있는 수준으로 유지하기 위하여 자산에 대한 위험을 분석하고, 이러한 위험으로부터 자산을 보호하기 위한 비용 대비 효과적인 보호대책을 마련하는 일련의 과정

2) 절차

- 자산식별 → 위험분석(자산가치 평가·중요도 평가·기존 보안대책 평가·취약성 평가) → 위험평가 → 정보보호 대책수립 → 정보보호 계획수립 → 주기적 검토

3) 용어 정의

- 자산 중요도 평가: CIA 측면에서 자산의 가치를 평가하여 중요도를 산정함으로써 정보보호의 우선순위를 결정할 수 있는 기준을 마련하기 위함

- 취약점: 공격자가 접근권한을 얻거나 악의적인 작업 수행하기 위해 악용할 수 있는 시스템 또는 응용프로그램의 약점

- 위협: 시스템이나 조직에 손실을 끼칠 수 있는 사건이나 행동

- 우려사항: 자산에 발생할 수 있는 위협과 취약성을 하나의 통합된 고려요소로 평가하도록 하고 이를 ‘우려사항’이라는 용어로 표현함

- 위험관리계획: 프로젝트에 대한 위험관리 활동을 어떻게 접근하고 계획할 것인지를 결정하는 프로세스, 선택된 통제 목적과 통제방안이 무엇인지와 선택한 이유 등을 문서로 정리한 것

- DoA(Degree of Assurance): 수용 가능한 위험 수준

- 위험대응: 위험에 대응하여 자산을 보호하기 위한 물리적, 기술적, 관리적 대응책

- 노출계수(Exposure Factor): 자산에 대한 손실 가능성(%)

- SLE(Single Loss Expectancy): 한번의 사건으로 발생할 수 있는 손실액, 자산가치*노출계수

- ARO(Annual Rate of Occurrence): 연간 위험 발생 가능성(%)

- ALE(Annual Loss Expectancy): 연간 발생 가능한 손실액, SLE*ARO

- ROI(Return Of Investment): 투자 대비 수익, 수익*100/투자금 = (ALE - 투자 비용)/투자 비용 * 100

(2) 위험분석

1) 정의

- 자산·위협·취약점·기존 보호대책 등을 분석하여 위험의 종류와 규모를 결정

2) 위험분석 접근법

- 베이스라인 접근법, 비정형 접근법, 상세 위험분석, 복합 접근법

3) 정량적 위험분석 유형

- 과거자료 분석법: 과거자료를 통해 위험발생 가능성 예측, 과거자료 많을수록 정확도 높음, 발생빈도 낮은 자료에 대해서는 적용이 어려움

- 수학공식법: 위험 정량화하여 간결하게 표현가능, 기대손실을 추정하는 자료의 양이 적다는 단점

- 확률분포법: 확률적 편차를 이용하여 최저, 보통, 최고 위험평가 예측, 정확성 낮음

- 점수법: 가중치를 두어 위험 추정, 소요 시간 적고 분석해야 할 자원 양 적음, 정확도 낮음

4) 정성적 위험분석 유형

- 델파이법: 전문가 집단이 위험 분석 및 평가, 정확도 낮음

- 시나리오법: 어떤 사건도 기대대로 발생하지 않는다는 사실에 근거, 적은 정보를 가지고 전반적인 가능성 추론, 이론적 추측에 불과하고 정확도 등이 낮음

- 순위결정법: 위험 분석 소요시간 및 분석 자원 양 적다는 장점, 정확도 낮음

- 퍼지 행렬법: 자산, 위협, 보안체계 등 위험분석 요인들을 정성적 언어로 표현된 값을 사용하여 기대손실을 평가하는 방법

(3) 위험평가

1) 정의

- 위험분석 결과를 바탕으로 대응여부와 우선순위 결정

2) 위험처리전략

- 위험수용: 위험 정도가 수용 가능한 수준이라 판단하고 프로세스 유지하거나 사업 추진

> 유지보수 등 협력업체, 개인정보 처리 수탁사 중 당사에서 직접 관리감독할 수 없는 PG사, 본인확인기관 등과 같은 대형 수탁자에 대하여는 해당 수탁자가 법령에 의한 정부감독을 받거나 정부로부터 보안인증을 획득한 경우에는 개인정보 보호법에 따른 문서체결 이외의 별도 관리감독을 생략

> 그렇다고 대량 수탁사만 관리감독하고 나머지 수탁사는 관리감독하지 않는 것은 위험수용에 해당할 수 없음

- 위험감소: 위험을 감소시킬 수 있는 대책을 채택하여 구현하는 것

> 정보보호대책 효과(가치) = 감소한 ALE(대책 적용 결과) - 보호대책 운영 비용

- 위험전가: 보험 가입 또는 외주 위탁

- 위험회피: 위험이 있는 프로세스나 사업을 축소 또는 포기하는 방향으로 추진

3. 업무연속성계획(BCP)

1) 정의

- 각종 재해·재난으로부터 위기관리를 기반으로 업무 연속성을 보장하는 계획

2) 단계

- 범위설정 및 기획 → 사업영향평가 → 복구전략 개발 → 복구계획 수립 → 수행테스트 및 유지보수

- 업무연속성 관리 단계

> 시작 단계: 정책 수립, 제반 사항 준비

> 전략수립 단계: 재해가 업무에 미치는 영향 및 위험 평가하고 효과적인 전략 수립

> 구현 단계: 운영 프로그램 수립, 복구계획 및 절차 작성하고 초기 시험을 수행

> 운영관리 단계: 수립된 전략, 계획, 절차를 계속 테스트하고 보수하며 적절한 교육 진행

3) 사업영향평가(BIA)

- 각종 재해·재난로부터 정보시스템 중단을 가정하여 시간흐름에 따른 영향도 조사하여 복구우선순위를 정의하고, 업무를 재개하기 위한 최소 필요자원을 도출하는 절차

- BIA 고려사항

> 수입 상실, 추가적 비용 부담, 신용 상실 등과 같은 형태의 손실

> 사건 발생 이후 시간 경과에 따른 손실이 점증되는 정도

> 업무 프로세스 운영에 필요한 최소한의 직원, 시설, 서비스

> 최소한의 운영에 필요한 직원, 시설, 서비스 복구하는데 소요되는 시간

> 전체 업무 프로세스 운영까지 복구 소요 시간

- 테스트 필요 이유: 복구 정확성, 비상시 의무사항 수행, 대체 백업 사이트의 처리 역량 검증

4) 재난복구계획(DRP)

- 재해·재난 발생시 취할 행동절차를 미리 준비하는 계획

- 재난복구서비스 종류

> 미러사이트: ①주 센터와 동일한 수준으로 백업센터 구축 ②액티브-액티브 상태로 실시간 동시 서비스 제공(RTO) ③높은 비용 발생 ④백업이 빠르고 데이터 최신성 보장됨

> 핫사이트: ①동일한 수준으로 백업센터 구축 ②액티브-스텐바이 상태로 수시간 내 가동(RTO) ③데이터 최신 유지

> 웜사이트: ①디스크, 주변기기 등 부분적 설비만 보유 ②수일~수주 내 가동(RTO)

> 콜드사이트: ①데이터만 원격지에 보관 ②장소만 준비 ③비용 가장 저렴하나 데이터 손실 가능 ④필요한 자원 구하여 복구하는데 오랜 시간 소요

- DRP 테스트 방법: ①체크리스트 ②구조적 워크스루 ③시뮬레이션 ④병행 테스트 ⑤완전 중단 테스트

5) 용어 정의

- RPO(Recovery Point Objective): 복구목표시점, 재해시점으로부터 데이터 백업을 해야하는 시점까지의 시간

- RTO(Recovery Time Objective): 복구목표시간, 재해 후 시스템, 응용, 기능들이 반드시 복구완료 되어야 하는 시간

- RP(Recovery Period): 복구기간, 실제 업무기능 복구까지 걸린 시간

- MTD(Maximum Tolerable Downtime): 최대 허용중단시간, 치명적인 손실없이 조직이 운영을 중단하고 견딜 수 있는 최대시간, MTD = RTO + WRT(업무복구시간)

- MTBF(Mean Time Between Failures): 평균 고장 간격 시간, MTTF+MTTR, 길수록 좋다

- MTTF(Mean Time To Failures): 평균 운영 시간, 총 운영시간/총 고장건수, 길수록 좋다

- MTTR(Mean Time To Repair): 평균 수리 시간, 총 수리시간/총 고장건수, 짧을수록 좋다

- 가용성(Availability): MTTF/MTBF = MTTF/(MTTF+MTTR)

4. 정보보호제품 인증

(1) TCSEC(Trusted Computer System Evaluation Criteria)

1) 개요

- 미국표준제정기관(NCSC)에서 표준화. 미국 내 보안표준에 적용됨

2) 보증 수준(숫자가 높을수록 더 훌륭한 신뢰와 보증)

- A: 검증된 보호, 수학적으로 완벽한 시스템

- B: 강제적 보호, 다중레벨 보안

- C: 임의적 보호, 싱글레벨 보안

- D: 최소 보호, 보안설정이 이루어지지 않은 단계

3) 문제점

- 운영시스템에 주목하고 네트워킹, 데이터베이스 등과 같은 논점에는 주목하지 않음

- 기밀성은 다루지만 무결성, 가용성은 다루지 않음

(2) ITSEC(Information Technology Security Evaluation Criteria)

1) 개요

- 영국, 독일, 프랑스, 네덜란드 등 유럽 4개국이 평가제품 및 평가기준 상이함에 따른 불합리를 보완하기 위해 작성한 유렵형 보안기준

2) 보증 수준(숫자 높을수록 신뢰 및 보증)

- E6~E1, E0(부적합)

3) TCSEC과의 비교

- TCSEC이 기능성과 보증성을 분리하여 평가하는 반면, ITSEC은 기능성과 보증성을 묶어서 평가

- ITSEC은 더 나은 유연성을 제공하고, 기밀성, 무결성, 가용성 모두에 대처한다.

- TCSEC이 독립형 시스템을 다루는 반면, ITSEC은 네트워크 시스템을 다룬다.

(3) CC(Common Criteria) 인증

1) 개요

- 국가마다 서로 다른 정보보호제품 평가기준을 연동하고 평가결과를 상호 인증하기 위해 제정된 정보보안 평가기준

- ISO/IEC 15408에 등록된 국제 표준 정보보호제품 평가·인증제도

- 정책기관(과학기술정보통신부), 인증기관(IT보안인증사무국(ITSCC)), 평가기관(KISA, TTA 등)

- 보안성 낮은 EAL1부터 EAL7까지 있으며, EAL0은 부적합

2) 대표요소

- 보호프로파일(PP, Protection Profile): 보안솔루션의 기능 및 보증과 관련된 공통요구사항

- 보안목표명세서(ST, Security Target): PP에서 정의된 요구사항이 실제제품으로 평가되기 위한 기능명세서

- 평가대상(TOE, Target of Evaluation): 평가대상이 되는 제품 또는 시스템

- 평가보증등급(EAL): 보증요구와 관련된 컴포넌트의 집합으로 구성된 패키지의 일종

3) Ex. (주)강아지에서 강IDS의 CC 인증을 받을 경우

- PP: IDS제품군

- ST: (주)강아지는 IDS제품군 PP의 요구사항 만족을 위해 기능과 특징, 동작구조를 기술한 강IDS에 대한 ST 작성

- TOE: 강IDS

(4) CTCPEC

- 캐나다의 평가기준

- 비밀성, 무결성, 가용성, 책임성 4가지 분류로 구분

- 평가등급은 T1~T7의 7등급으로 구분, T0는 부적합 판정

- 제품의 서비스 수준 전체를 평가하여 결정

5. 기타

(1) 사이버 위협정보 경보단계

- 정상 → 관심 → 주의 → 경계 → 심각

> 관심: ①바이러스, 해킹 등에 의한 피해발생 가능성 증가 ②해외 사이버공격 피해가 확산되어 국내유입 우려

> 주의: ①일부 네트워크 및 정보시스템 장애 ②침해사고가 일부 기관에서 발생했거나 다수 기관으로 확산될 가능성 증가

> 경계: ①복수 ISP망 장애 ②침해사고가 국지적으로 발생했거나 대규모 피해로 발전될 가능성 증가

> 심각: ①국가적 차원에서 네트워크 및 정보시스템 사용 불가능 ②침해사고가 전국적으로 발생했거나 피해범위가 대규모인 사고 발생

(2) 정보보안 거버넌스

1) 정의

- 정보의 무결성, 서비스의 연속성, 정보자산의 보호를 위한 것으로 기업 거버넌스의 부분집합으로서 전략적 방향을 제시하며 목적 달성, 적절한 위험관리, 조직 자산의 책임 있는 사용, 기업 보안 프로그램의 성공과 실패가 모니터링됨을 보장하는 것

2) 목적과 필요성

- 정보의 무결성, 서비스의 연속성, 정보 자산의 보호

- 정보보안 거버넌스는 이사회와 경영진의 책임

- 정보보호, 재해복구 등 관련 규정 준수

3) 절차

- 통제환경 → 위험평가 → 통제활동 → 정보 및 의사소통 → 실행계획수립

(3) 정보보호 사전점검

- 정보통신망의 구축 또는 정보통신서비스의 제공 이전에 계획 또는 설계 등의 과정에서 정보보호를 고려하여 필요한 조치를 하거나 계획을 마련하는 것

(4) OECD 정보보호 가이드라인 9개 원칙

- 인식, 책임, 대응, 윤리, 민주주의, 위험평가, 보안설계와 이행, 보안관리, 재평가

6. 법규

(1) 정보보호 관련 법령

- 개인정보 보호법: 개인정보보호위원회

- 정보통신망 이용 촉진 및 정보보호등에 관한 법률(정보통신망법): 방송통신위원회

- 정보통신기반 보호법: 과학기술정보통신부

> 민간, 공공 시설을 불문하고 침해사고 등이 발생할 경우 국가안정보장과 경제사회에 미치는 피해규모 및 범위가 큰 시설의 보호에 대해 다루는 법률

- 위치정보의 보호 및 이용 등에 관한 법률(위치정보법): 방송통신위원회

> 위치정보의 안전한 이용환경을 조성하여 위치정보 이용을 활성화

- 전자서명법: 과학기술정보통신부

> 전자서명에 관한 기본적인 사항을 정함

- 신용정보의 이용 및 보호에 관한 법률(신용정보법): 금융위원회

> 신용정보의 오용 및 남용으로부터 사생활 비밀 등을 적절히 보호

- 클라우드컴퓨팅 발전 및 이용자 보호에 관한 법률(클라우드컴퓨팅법): 과학기술정보통신부

> 클라우드컴퓨팅서비스를 안전하게 이용할 수 있는 환경을 조성

- 전자정부법: 행정안전부

> 전자정부를 효율적으로 구현하고, 행정의 생산성, 투명성 및 민주성을 높임

(2) 개인정보 보호법

1) 개인정보 수집 가능한 경우

- 정보주체의 동의를 받은 경우

- 법률에 특별한 규정이 있거나 법령상 의무 준수하기 위하여 불가피한 경우

- 공공기관이 법령 등에서 정하는 업무 수행을 위하여 불가피한 경우

- 정보주체와의 계약 체결 및 이행을 위하여 불가피하게 필요한 경우

- 개인정보처리자의 정당한 이익을 달성하기 위하여 필요한 경우로서 명백히 정보주체의 권리보다 우선하는 경우

2) 주민등록번호 처리 제한

- 법령(법률·시행령·시행규칙)에서 구체적으로 주민등록번호 처리를 요구·허용한 경우

- 정보주체 또는 제3자의 급박한 생명, 신체, 재산의 이익을 위하여 명백히 필요하다고 인정되는 경우

3) 개인정보 처리방침

3-1) 포함 항목

- 개인정보 처리 목적, 처리하려는 개인정보 항목, 처리 및 보유기간

- 개인정보의 파기절차 및 파기방법

- (해당되는 경우)위탁에 관한 사항, 제3자 제공에 관한 사항

- 정보주체의 권리, 의무, 행사방법에 관한 사항

- 개인정보 보호책임자 성명 또는 개인정보 보호업무를 하는 부서명, 연락처

- 개인정보의 안전성 확보조치에 관한 사항

- 인터넷 접속정보파일 등 개인정보를 자동으로 수집하는 장치의 설치, 운영, 거부에 관한 사항

3-2) 게재 방법

- 인터넷 홈페이지에 지속적으로 게재

- 사업장 등 보기 쉬운 장소에 게시

- 관보나 신문에 싣기

- 재화나 용역 제공하기 위하여 개인정보처리자와 정보주체가 작성한 계약서 등에 실어 정보주체에게 발급

4) 영상정보처리기기

4-1) 안내문 포함 내용

- 설치 장소 및 목적

- 촬영 범위 및 시간

- 관리책임자 성명 및 연락처

- 그 밖에 대통령령으로 정하는 사항

4-2) 설치 목적 외 사용 금지

- 줌 기능·촬영방향 전환 기능·음성 녹음 기능 사용 불가

- 영상 전송 기능은 사용 가능

5) 개인정보 영향평가 대상(시행령 제35조)

- 구축·운용·변경하려는 개인정보파일로서 5만명 이상의 정보주체에 관한 민감정보 또는 고유식별정보의 처리가 수반되는 개인정보파일

- 구축·운용하고 있는 개인정보파일을 해당 공공기관 내부 또는 외부에서 구축·운용하고 있는 다른 개인정보파일과 연계하려는 경우로서 연계 결과 50만명 이상의 정보주체에 관한 개인정보가 포함되는 개인정보파일

- 구축·운용·변경하려는 개인정보파일로서 100만명 이상의 정보주체에 관한 개인정보파일

- 개인정보 영향평가를 받은 후 개인정보 검색체계 등 개인정보파일의 운용체계를 변경하려는 경우 그 개인정보파일(변경된 부분으로 한정)

6) 개인정보취급자 비밀번호 작성규칙

- 비밀번호 복잡도 및 길이 충족(영문, 숫자, 특수 문자 중 2종류 이상 조합 시 10자리 이상, 3종류 이상 조합 시 8자리 이상의 길이로 구성)

- 유추하기 어려운 비밀번호 사용(연속적인 숫자나 생일, 전화번호 등 추측하기 쉬운 것은 사용하지 않기)

- 비밀번호 최대 사용기간 설정(반기별로 변경)

7) 개인정보처리시스템 접속기록

- 개인정보취급자의 식별자(계정), 접속일시, 접속지 장소, 처리한 정보주체 정보, 수행업무

8) 위탁

- 재화 또는 서비스 홍보하거나 판매 권유하는 업무 위탁하는 경우 정보주체에게 알려야 한다(통지에 해당하며 동의X)

9) 제32조(개인정보파일의 등록 및 공개)

- 개인정보파일의 명칭, 개인정보파일의 운영 근거 및 목적, 개인정보파일에 기록되는 개인정보의 항목, 개인정보 처리방법, 개인정보 보유기간, 개인정보를 통상적 또는 반복적으로 제공하는 경우에는 그 제공받는 자

10) 제35조 제4항(개인정보의 열람 거절 사유)

- 법률에 따라 열람이 금지되거나 제한되는 경우

- 다른 사람의 생명·신체를 해할 우려가 있거나 다른 사람의 재산과 그 밖의 이익을 부당하게 침해할 우려가 있는 경우

- 공공기관이 다음 각 목의 어느 하나에 해당하는 업무 수행할 때 중대한 지장을 초래하는 경우

> 조세의 부과·징수·환급에 관한 업무

> 학교, 평생교육시설, 고등교육기관에서의 성적 평가 또는 입학자 선발에 관한 업무

> 학력·기능·채용에 관한 시험, 자격 심사에 관한 업무

> 보상금·급부금 산정 등에 대하여 진행 중인 평가 또는 판단에 관한 업무

> 다른 법률에 따라 진행 중인 감사 및 조사에 관한 업무

11) 내부관리계획(개정법과 내용 다름 주의)

- 1만명 미만의 정보주체 개인정보 처리하는 경우 생략 가능

- 100만명 미만의 정보주체 개인정보 처리하는 중소기업, 10만명 미만의 정보주체 개인정보 처리하는 대기업·중견기업·공공기관의 경우 ①위험도 분석 및 대응방안 ②재해 및 재난 대비 개인정보처리시스템 물리적 안전조치 ③수탁자에 대한 관리감독 생략 가능

12) 일반화(범주화) 기술

- 일반 라운딩: ①올림, 내림, 반올림 등 기준 적용하여 집계 처리하는 방법 ②세세한 정보보다 전체 통계정보가 필요한 경우 사용

- 랜덤 라운딩: 수치 데이터를 임의의 수인 자리수, 실제 수 기준으로 올림 또는 내림

- 제어 라운딩: 원본과 결과가 동일하도록 라운딩 적용

- 상하단 코딩: 정규분포 특성을 가진 데이터에서 양쪽 끝에 치우친 정보는 적은 수의 분포 가지게 되어 식별성 가질 수 있음

(4) 정보통신망법

1) 제5조(다른 법률과의 관계)

- 이 법은 일반법 성격이지만 통신과금서비스에 관하여 이 법과 전자금융거래법 적용이 경합하는 경우 이 법을 우선 적용함

2) 제45조 제3항(정보보호지침 포함되어야 할 내용)

- 정당한 권한이 없는 자가 정보통신망에 접근·침입하는 것을 방지하거나 대응하기 위한 정보보호시스템의 설치·운영 등 기술적·물리적 보호조치

- 정보의 불법 유출·위조·변조·삭제 등을 방지하기 위한 기술적 보호조치

- 정보통신망의 지속적인 이용이 가능한 상태를 확보하기 위한 기술적·물리적 보호조치

- 정보통신망의 안정 및 정보보호를 위한 인력·조직·경비의 확보 및 관련 계획수립 등 관리적 보호조치

- 정보통신망연결기기등의 정보보호를 위한 기술적 보호조치

3) 제47조 제10항(ISMS 인증 취소 사유)

- 거짓이나 그 밖의 부정한 방법으로 정보보호 관리체계 인증을 받은 경우(반드시 취소하여야 함)

- 인증기준에 미달하게 된 경우(취소할 수 있음)

- 사후관리를 거부 또는 방해한 경우(취소할 수 있음

4) 제48조의2 제2항(침해사고 관련 정보를 KISA에 제공해야 하는 의무대상자)

- 주요정보통신서비스 제공자(ISP)

- 집적정보통신시설 사업자(IDC)

- 과학기술정보통신부장관이 수립 및 제정하는 주요정보통신기반시설보호계획 및 보호지침의 적용을 받는 기관

- 정보통신서비스 제공자의 정보통신망운영현황을 주기적으로 관찰하고 침해사고 관련정보를 제공하는 서비스를 제공하는 자

- KISA로부터 인터넷 프로토콜 주소 할당받아 독자적으로 정보통신망을 운영하는 민간사업자 중 지정된 자(기간통신사업자, 포털서비스 제공자, 호스팅서비스 제공자, 게임물 제공자, 멀티미디어 방송 제공자)

- 정보보호산업에 종사하는 자 중 컴퓨터바이러스 백신소프트웨어 제조자

5) 제70조(벌칙)

- 사람을 비방할 목적으로 정보통신망을 통하여 공공연하게 사실을 드러내어 다른 사람의 명예를 훼손한 자는 3년 이하 징역 또는 3천만원 이하의 벌금

- 사람을 비방할 목적으로 정보통신망을 통하여 공공연하게 거짓의 사실을 드러내어 다른 사람의 명예를 훼손한 자는 7년 이하의 징역 또는 5천만원 이하의 벌금

(5) 정보통신기반 보호법

1) 제3조(정보통신기반보호위원회)

- 주요정보통신기반시설의 보호에 관한 사항을 심의하기 위하여 국무총리 소속하에 정보통신기반보호위원회를 둔다.

- 위원회의 위원은 위원장 1인을 포함한 25인 이내의 위원으로 구성한다.

- 위원회의 위원장은 국무조정실장이 되고, 위원은 대통령령으로 정하는 중앙행정기관의 차관급 공무원과 위원장이 위촉하는 사람으로 한다.

- 위원회의 효율적인 운영을 위하여 위원회에 공공분야와 민간분야를 각각 담당하는 실무위원회를 둔다.

2) 제7조(주요정보통신기반시설의 보호지원)

- 도로·철도·지하철·공항·항만 등 주요 교통시설

- 전력, 가스, 석유 등 에너지·수자원 시설

- 방송중계·국가지도통신망 시설

- 원자력·국방과학·첨단방위산업관련 정부출연연구기관의 연구시설

3) 제8조(주요정보통신기반시설의 지정 등)

- 수행하는 업무의 국가사회적 중요성

- 수행하는 업무의 정보통신기반시설에 대한 의존도

- 다른 정보통신기반시설과의 상호연계성

- 침해사고가 발생할 경우 국가안전보장과 경제사회에 미치는 피해규모 및 범위

- 침해사고의 발생가능성 또는 그 복구의 용이성

4) 제9조(취약점의 분석·평가)

- ①한국인터넷진흥원(KISA) ②정보공유·분석센터(ISAC) ③정보보호 전문서비스 기업 ④한국전자통신연구원

5) 전자적 침해행위 의미

- 다음의 방법으로 정보통신기반시설을 공격하는 행위를 말함

> 해킹, 컴퓨터바이러스, 논리·메일폭탄, 서비스거부 또는 고출력 전자기파 등의 방법

> 정상적인 보호·인증 절차를 우회하여 정보통신기반시설에 접근할 수 있도록 하는 프로그램이나 기술적 장치 등을 정보통신기반시설에 설치하는 방법

(5) 클라우드컴퓨팅법

1) 제25조(침해사고 통지)

- 이용자에게 알려야 하는 경우: ①침해사고 발생 시 ②이용자 정보 유출 시 ③사전 예고 없이 일정 기간 서비스 중단 발생 시

- 과학기술정보통신부장관에게 알려야 하는 경우: ①침해사고 발생 시 ②이용자 정보 유출 시

2) CSAP

- 전자결재, 인사, 회계관리, 보안서비스, PaaS(소프트웨어 개발환경) 등 중요 데이터 다루는 SaaS 서비스는 표준등급을 반드시 받아야 하며, 그 외 서비스는 표준 또는 간편등급 중 선택하여 신청 가능