1. 관련 법령

- 개인정보의 안전성 확보조치 기준 제6조 제1항 제1호 및 제2항

2. 개요

- 클라우드 서비스 특성상 인터넷이 가능한 모든 환경에서 관리 콘솔에 접속해 리소스 접근이 가능

- 이에 따라 접근통제를 위해 안전한 인증수단(MFA 등)과 접속 권한을 IP 제한하는 등 안전조치 필요

- [참고] AWS에서 관리자 IP 제한하지 않아 사고 발생한 사례

3. 취약점 판단 기준

- 안전한 인증수단 적용

- root 및 IAM 계정으로 관리 콘솔 로그인 시 MFA를 적용하지 않은 경우 취약

- root 및 IAM 계정으로 관리 콘솔 로그인 시 MFA를 적용한 경우 취약하지 않음

- IP 주소 제한

- 관리 콘솔에 접근 가능한 소스IP를 통제하지 않은 경우 취약

- 관리 콘솔에 접근 가능한 소스IP를 통제한 경우 취약하지 않음

4. 취약점 확인 방법

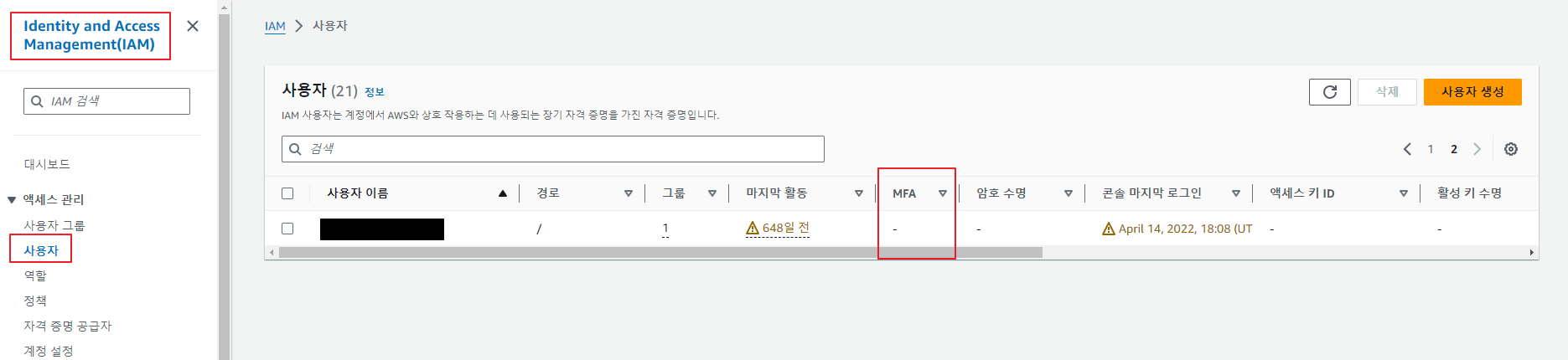

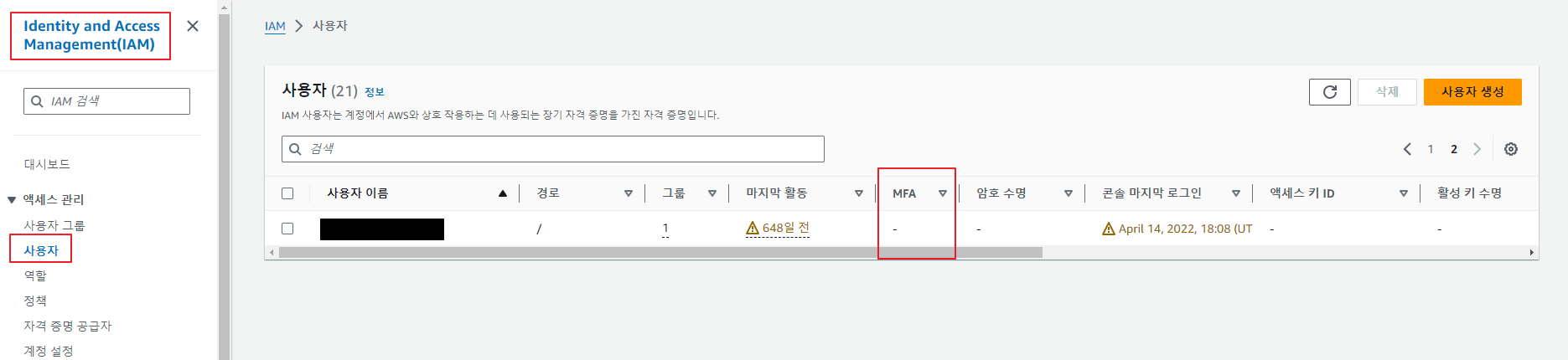

- 안전한 인증수단 적용

- root 또는 IAM 서비스 권한을 보유한 IAM 계정으로 로그인

- 서비스에서 [IAM] 검색→ 왼쪽 메뉴에서 [사용자] 클릭

- MFA 열 확인

- IP 주소 제한

- IAM 계정으로 로그인

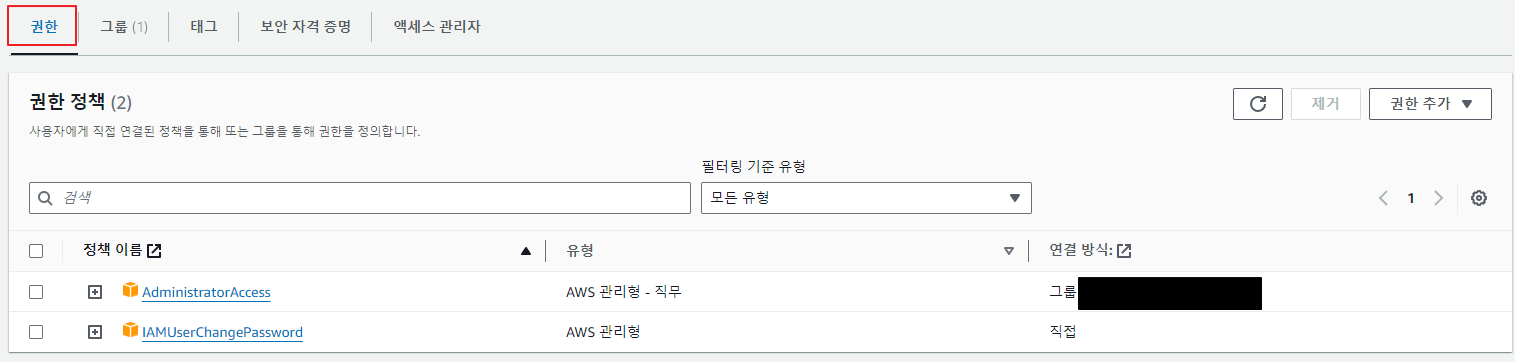

- 관리 콘솔에서 [IAM] 검색→ [사용자] 메뉴 **클릭

- 점검하고자 하는 IAM 계정 클릭

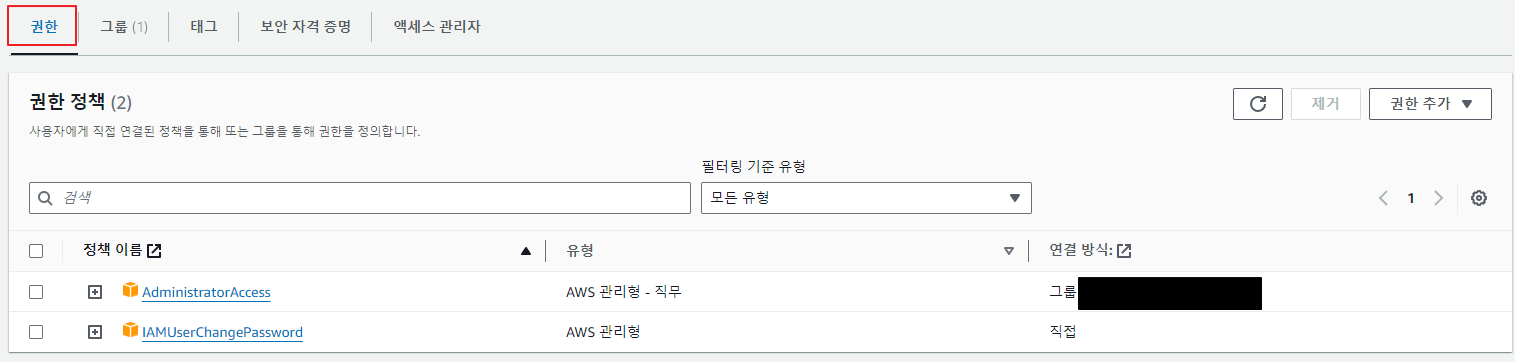

- [권한] 탭에서 소스IP를 제한하는 정책의 존재 여부 확인

5. 취약점 조치 방법

- 안전한 인증수단 적용

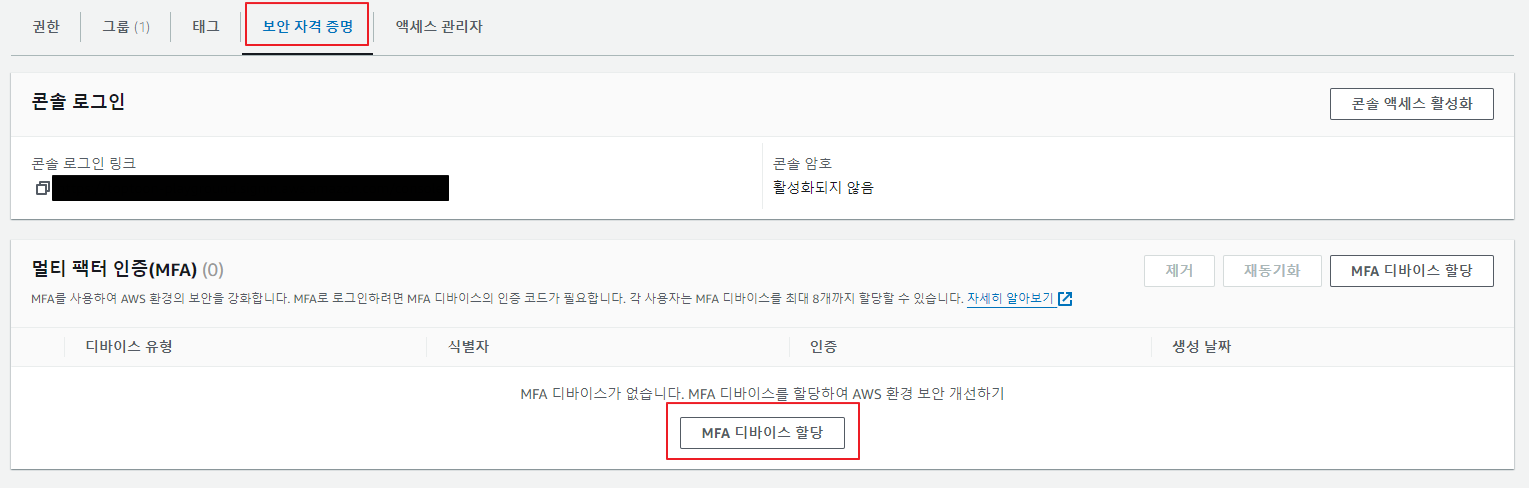

- root 또는 IAM 서비스 권한을 보유한 IAM 계정으로 로그인

- 서비스에서 [IAM] 검색→ 왼쪽 메뉴에서 [사용자] 클릭

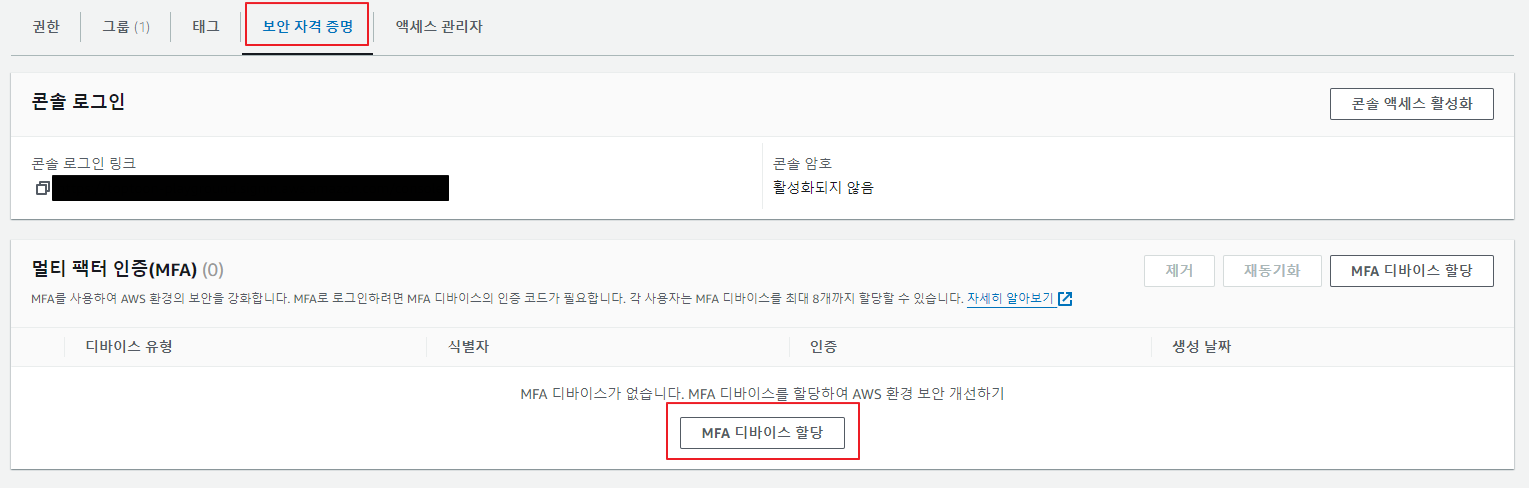

- MFA를 할당하고자 하는 계정명 클릭

- [보안 자격 증명] 탭에서 [할당된 MFA 디바이스] 항목의 관리 클릭

- IP 주소 제한

- [권한] 탭에서 [인라인 정책 추가] 클릭

- [JSON] 탭에 소스IP 접근제어 정책 추가

- 정책 검토 및 적용

{

"Version": "2012-10-17",

"Statement": {

"Sid": "Statement1",

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"NotIpAddress": {

"aws:SourceIp": [

"0.0.0.0/0"

]

}

}

}

}※ 해당 0.0.0.0/0에 소스 IP 변경해서 사용하면 된다.

1. 관련 법령

- 개인정보의 안전성 확보조치 기준 제6조 제1항 제1호 및 제2항

2. 개요

- 클라우드 서비스 특성상 인터넷이 가능한 모든 환경에서 관리 콘솔에 접속해 리소스 접근이 가능

- 이에 따라 접근통제를 위해 안전한 인증수단(MFA 등)과 접속 권한을 IP 제한하는 등 안전조치 필요

- [참고] AWS에서 관리자 IP 제한하지 않아 사고 발생한 사례

3. 취약점 판단 기준

- 안전한 인증수단 적용

- root 및 IAM 계정으로 관리 콘솔 로그인 시 MFA를 적용하지 않은 경우 취약

- root 및 IAM 계정으로 관리 콘솔 로그인 시 MFA를 적용한 경우 취약하지 않음

- IP 주소 제한

- 관리 콘솔에 접근 가능한 소스IP를 통제하지 않은 경우 취약

- 관리 콘솔에 접근 가능한 소스IP를 통제한 경우 취약하지 않음

4. 취약점 확인 방법

- 안전한 인증수단 적용

- root 또는 IAM 서비스 권한을 보유한 IAM 계정으로 로그인

- 서비스에서 [IAM] 검색→ 왼쪽 메뉴에서 [사용자] 클릭

- MFA 열 확인

- IP 주소 제한

- IAM 계정으로 로그인

- 관리 콘솔에서 [IAM] 검색→ [사용자] 메뉴 **클릭

- 점검하고자 하는 IAM 계정 클릭

- [권한] 탭에서 소스IP를 제한하는 정책의 존재 여부 확인

5. 취약점 조치 방법

- 안전한 인증수단 적용

- root 또는 IAM 서비스 권한을 보유한 IAM 계정으로 로그인

- 서비스에서 [IAM] 검색→ 왼쪽 메뉴에서 [사용자] 클릭

- MFA를 할당하고자 하는 계정명 클릭

- [보안 자격 증명] 탭에서 [할당된 MFA 디바이스] 항목의 관리 클릭

- IP 주소 제한

- [권한] 탭에서 [인라인 정책 추가] 클릭

- [JSON] 탭에 소스IP 접근제어 정책 추가

- 정책 검토 및 적용

{

"Version": "2012-10-17",

"Statement": {

"Sid": "Statement1",

"Effect": "Deny",

"Action": "*",

"Resource": "*",

"Condition": {

"NotIpAddress": {

"aws:SourceIp": [

"0.0.0.0/0"

]

}

}

}

}※ 해당 0.0.0.0/0에 소스 IP 변경해서 사용하면 된다.