<실습 환경>

My PC: kali linux(virtual box)

Task: TryHackme 내 실습 문제

Mission: 타겟 root 디렉터리 내 플래그 획득 및 웹 서버 계정 정보 탈취

<실습 과정>

1. 타겟 IP와의 통신 여부

ping [target IP]

2. 타겟 정보 수집

# 오픈되어 있는 포트 조사

nmap [target IP]

# 서비스/버전에 대한 자세한 정보 수집

nmap -p [opne port] -sV [target IP]

3. 열려있는 서비스(포트)에 대해 취약점 조사

# 취약점 검색(metasploit에 있는 취약점 존재할 경우 msfconsole 사용)

searchsploit [service name]

4. Exploit

msfconsole

search [keyword]

use [number]

options

set rhosts [target IP]

set lhost [my IP]

exploit

5. Post-Exploitation(후속 공격)

1) flag 획득

- cd, pwd, cat, ls 등을 활용하여 flag 획득

2) 웹 서버 계정 탈취

- 구글링을 통한 웹 서버 계정 저장된 위치 확인

> 예: /etc/webmin/miniserv.users

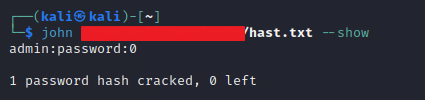

- 계정 정보 해시 알고리즘을 통한 암호화되어 있으므로 John the ripper 툴 사용

# 암호화된 파일 복호화

john [filename]

# 복호화 결과 확인

john --show [filename]

- 획득한 계정명 및 비밀번호로 웹 서버 접속 완료

<실습 후기>

- 계정 저장 위치 찾는데 시간이 많이 소요되었고, MD5 해시 알고리즘 복호화에 시간 또 소요함.

- 웹 서버 종류에 따라 계정 정보 저장 위치가 다를 수 있으니 구글링 등을 활용하기

- John the ripper 툴 활용하기

※ 사용한 툴 간단 정리

- nmap: 네트워크 스캔 툴, 열려있는 포트(서비스), 버전 등 수집 가능

- searchsploit: 서비스/버전에 대한 공개된 취약점 검색 툴

- msfconsole: cli 기반 metasploit framework, exploit에 사용하는 툴

- John the ripper: 패스워드 크래킹 툴

<실습 환경>

My PC: kali linux(virtual box)

Task: TryHackme 내 실습 문제

Mission: 타겟 root 디렉터리 내 플래그 획득 및 웹 서버 계정 정보 탈취

<실습 과정>

1. 타겟 IP와의 통신 여부

ping [target IP]

2. 타겟 정보 수집

# 오픈되어 있는 포트 조사

nmap [target IP]

# 서비스/버전에 대한 자세한 정보 수집

nmap -p [opne port] -sV [target IP]

3. 열려있는 서비스(포트)에 대해 취약점 조사

# 취약점 검색(metasploit에 있는 취약점 존재할 경우 msfconsole 사용)

searchsploit [service name]

4. Exploit

msfconsole

search [keyword]

use [number]

options

set rhosts [target IP]

set lhost [my IP]

exploit

5. Post-Exploitation(후속 공격)

1) flag 획득

- cd, pwd, cat, ls 등을 활용하여 flag 획득

2) 웹 서버 계정 탈취

- 구글링을 통한 웹 서버 계정 저장된 위치 확인

> 예: /etc/webmin/miniserv.users

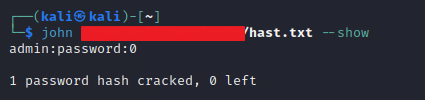

- 계정 정보 해시 알고리즘을 통한 암호화되어 있으므로 John the ripper 툴 사용

# 암호화된 파일 복호화

john [filename]

# 복호화 결과 확인

john --show [filename]

- 획득한 계정명 및 비밀번호로 웹 서버 접속 완료

<실습 후기>

- 계정 저장 위치 찾는데 시간이 많이 소요되었고, MD5 해시 알고리즘 복호화에 시간 또 소요함.

- 웹 서버 종류에 따라 계정 정보 저장 위치가 다를 수 있으니 구글링 등을 활용하기

- John the ripper 툴 활용하기

※ 사용한 툴 간단 정리

- nmap: 네트워크 스캔 툴, 열려있는 포트(서비스), 버전 등 수집 가능

- searchsploit: 서비스/버전에 대한 공개된 취약점 검색 툴

- msfconsole: cli 기반 metasploit framework, exploit에 사용하는 툴

- John the ripper: 패스워드 크래킹 툴